Google vừa đưa ra một cảnh báo đáng lo ngại: các nhóm tin tặc, đặc biệt là từ Triều Tiên, đang biến các blockchain công khai thành những “ngôi nhà an toàn” bất khả xâm phạm cho malware. Bằng cách nhúng mã độc vào các hợp đồng thông minh (smart contracts), tin tặc đang lợi dụng chính công nghệ chống giả mạo tiên tiến nhất để tạo ra một hệ thống phân phối malware kiên cố, nằm ngoài tầm với của bất kỳ cơ quan trung ương nào. Đối với các đội ngũ an ninh mạng, phát hiện này nêu bật một thách thức ngày càng lớn: chính sự phi tập trung bảo mật tiền kỹ thuật số giờ đây đang bị khai thác để che giấu và phân phối malware.

EtherHiding: Khi blockchain trở thành “máy chủ” bất tử

Các nhóm tin tặc có liên kết với Triều Tiên đang sử dụng các blockchain tiền điện tử công khai để che giấu và phân phối mã độc, áp dụng một kỹ thuật mà các nhà nghiên cứu mô tả là một dạng lưu trữ trực tuyến “không thể chạm tới” kiểu mới. Cách tiếp cận này tái sử dụng thiết kế của các hợp đồng thông minh trên blockchain – một hệ thống vốn dành cho sự minh bạch và tin cậy – để lưu trữ và cung cấp malware theo những cách gần như không thể bị phá vỡ.

Trong một báo cáo được công bố trong tuần này, Nhóm Tình báo Đe dọa của Google (Threat Intelligence Group) cho biết một số nhóm tin tặc, bao gồm ít nhất một nhóm hành động thay mặt cho chính phủ Triều Tiên, đã chuyển sang một phương pháp mà công ty gọi là EtherHiding. Chiến lược này đại diện cho cái mà các nhà nghiên cứu mô tả là một dạng “hosting chống đạn” thế hệ tiếp theo (next generation bulletproof hosting). Thuật ngữ này thường được sử dụng cho các máy chủ đặt tại các khu vực pháp lý có khả năng chống lại các lệnh của cơ quan thực thi pháp luật. Các phiên bản truyền thống của các dịch vụ chống đạn này thường hoạt động ở nước ngoài, ngoài tầm với của các hiệp định hợp tác quốc tế, và cung cấp nơi ẩn náu cho các hoạt động tội phạm mạng.

EtherHiding loại bỏ hoàn toàn nhu cầu về các dịch vụ như vậy bằng cách khai thác chính cấu trúc của công nghệ blockchain. Hợp đồng thông minh, là các ứng dụng tự thực thi chạy trên các sổ cái phi tập trung như Ethereum hoặc BNB Smart Chain, cho phép tin tặc nhúng mã trực tiếp lên blockchain. Bởi vì các hệ thống này được thiết kế để bất biến và chống lại việc sửa đổi, nên bất kỳ malware nào được lưu trữ theo cách này đều trở nên vĩnh viễn. Các nhà nghiên cứu lưu ý rằng tính phi tập trung vốn có của các nền tảng này đã “tái sử dụng các tính năng của công nghệ blockchain cho các mục đích xấu xa.”

Một khi đã được nhúng vào, các hợp đồng thông minh độc hại có thể lưu trữ dữ liệu, phân phối mã bị nhiễm độc, và thậm chí nhận các bản cập nhật bất cứ lúc nào. Chi phí cho việc này là rất nhỏ: việc tạo hoặc thay đổi một hợp đồng thường chỉ tốn dưới 2 đô la cho mỗi giao dịch, chỉ là một phần nhỏ so với chi phí mà các dịch vụ hosting ngầm truyền thống có thể thu. Các tính năng ẩn danh của blockchain cũng che chắn danh tính của kẻ tấn công, và bản chất phân tán của nó loại bỏ bất kỳ điểm kiểm soát hoặc điểm lỗi duy nhất nào. Đáng sợ hơn, việc truy cập malware được lưu trữ trong một hợp đồng thông minh không để lại bằng chứng trong nhật ký giao dịch, cho phép tin tặc lấy malware mà không để lại dấu vết.

Kịch bản tấn công: Lừa đảo và tải malware từ blockchain

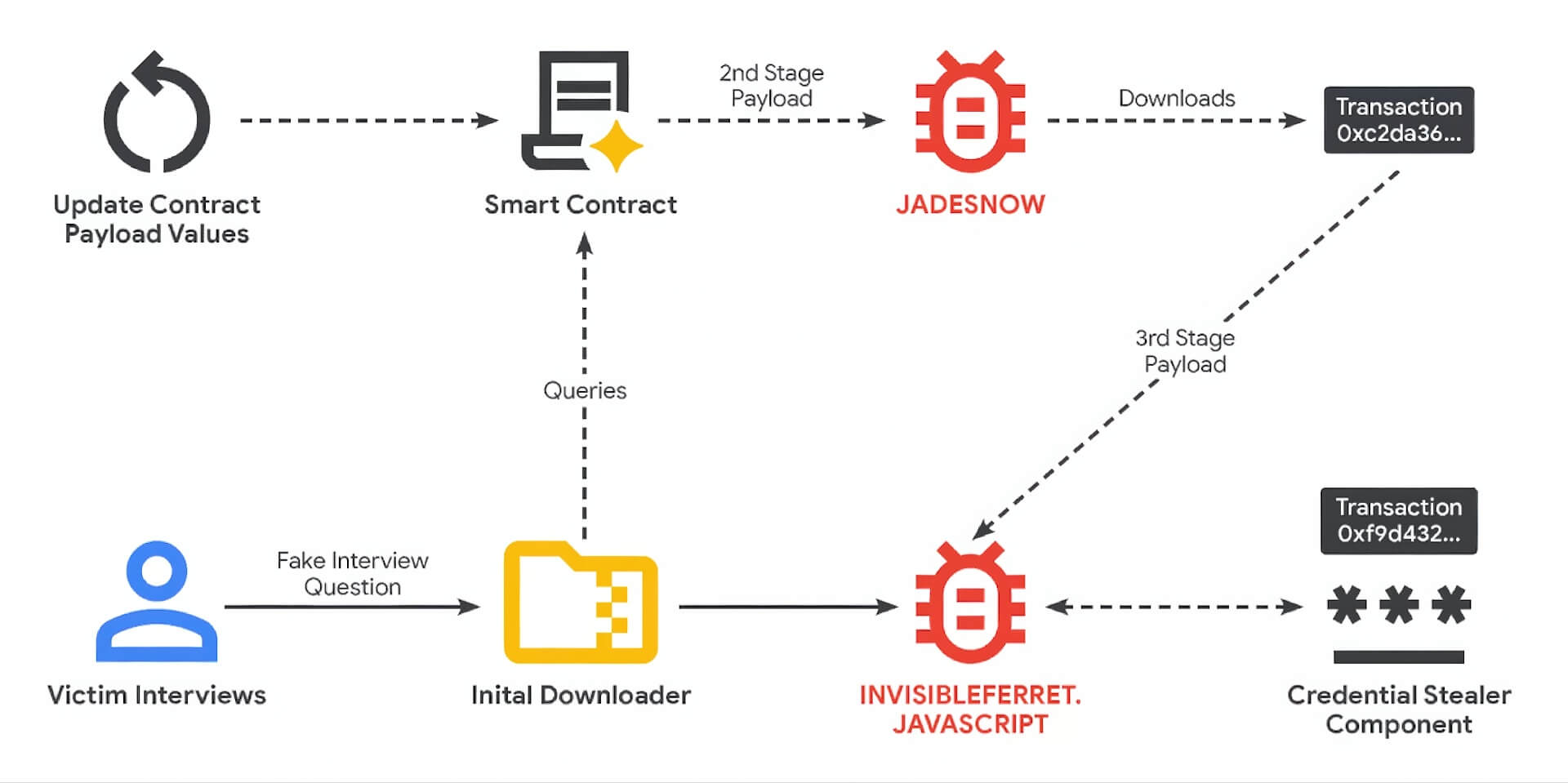

Các cuộc tấn công được quan sát đã kết hợp kỹ thuật dựa trên blockchain này với một chiến dịch lừa đảo xã hội (social engineering) nhắm vào các nhà phát triển phần mềm. Các nhà phân tích của Google cho biết tin tặc đã giả mạo làm nhà tuyển dụng, thu hút các nhà phát triển bằng các lời mời làm việc yêu cầu họ hoàn thành các bài kiểm tra kỹ thuật. Các tệp thử nghiệm đó bí mật chứa malware cài đặt giai đoạn đầu của cuộc lây nhiễm.

Từ đó, malware mở ra theo nhiều lớp. Các giai đoạn sau không được phân phối từ một máy chủ bị kiểm soát, mà thay vào đó được lấy từ các hợp đồng thông minh độc hại trên Ethereum và BNB Smart Chain. Cách tiếp cận này cho phép những kẻ tấn công cập nhật hoặc chuyển hướng malware bất cứ lúc nào trong khi vẫn nằm ngoài tầm quan sát của các công cụ giám sát truyền thống.

Các nhóm tin tặc Triều Tiên đang dẫn đầu xu hướng

Một trong những nhóm sử dụng EtherHiding đang được Google theo dõi là UNC5342, một tập thể liên kết với các hoạt động không gian mạng do nhà nước Triều Tiên bảo trợ. Chuỗi tấn công của nhóm này bắt đầu bằng một bộ công cụ tải xuống có tên là JadeSnow, có nhiệm vụ tìm nạp các payload thứ cấp được lưu trữ bên trong các blockchain. Trong một số sự cố, Google đã quan sát thấy nhóm này chuyển từ Ethereum sang BNB Smart Chain ngay giữa chiến dịch – một động thái có thể báo hiệu sự phân công lao động nội bộ hoặc là một chiến thuật tiết kiệm chi phí, vì các giao dịch trên BNB thường có phí thấp hơn. Việc sử dụng nhiều chuỗi cũng giúp tin tặc gây phức tạp cho các nỗ lực của các nhà phân tích trong việc truy tìm hoặc chặn hoạt động của chúng.

Một nhóm khác được xác định là UNC5142, dường như có động cơ tài chính, cũng đã áp dụng EtherHiding cho các chiến dịch của mình. Google cho biết sự nhất quán của các mô hình này cho thấy rằng việc phân phối malware dựa trên blockchain đang trở thành một công cụ được ưa chuộng trong giới tội phạm mạng tinh vi.

Hoạt động không gian mạng của Triều Tiên đã phát triển đáng kể cả về sự tinh vi kỹ thuật và tham vọng trong thập kỷ qua. Những gì từng bị giới hạn trong các cuộc tấn công cơ bản và trộm cắp đã phát triển thành các hoạt động gián điệp và tài chính chồng chéo trên nhiều lĩnh vực. Công ty phân tích Blockchain Elliptic đã báo cáo vào đầu tháng này rằng các nhóm liên kết với Triều Tiên đã đánh cắp tài sản kỹ thuật số trị giá hơn 2 tỷ USD kể từ đầu năm 2025.