Microsoft đã chính thức khắc phục một lỗ hổng bảo mật lớn UEFI Secure Boot (CVE-2024-7344) trên Windows 11, vốn cho phép các tác nhân độc hại vượt qua các cơ chế bảo vệ của hệ điều hành. Điều đáng lo ngại là lỗ hổng này tồn tại trong hơn nửa năm trước khi được xử lý, bất chấp việc nó ảnh hưởng đến một trong những cấp độ bảo mật cốt lõi nhất của hệ thống. Người dùng Windows 11 được khuyến cáo nhanh chóng cập nhật bản vá bảo mật mới nhất để bảo vệ thiết bị của mình.

Lỗ hổng UEFI Secure Boot và nguy cơ bảo mật nghiêm trọng

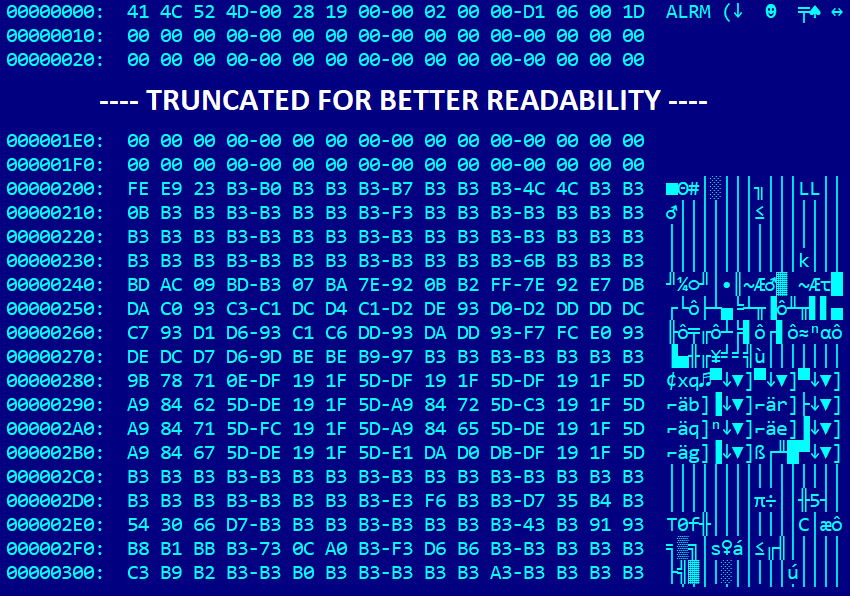

CVE-2024-7344 là một lỗ hổng nguy hiểm cho phép mã độc xâm nhập hệ thống bằng cách khai thác lỗi trong quy trình khởi động bảo mật UEFI (Unified Extensible Firmware Interface). Đây là một thành phần quan trọng giúp bảo vệ các thiết bị khỏi mã độc ngay từ giai đoạn khởi động hệ điều hành. Tuy nhiên, lỗ hổng này lại cho phép kẻ tấn công sử dụng các công cụ firmware của bên thứ ba để vượt qua cơ chế bảo mật tích hợp, đạt được quyền truy cập cao hơn vào hệ thống và ẩn mã độc mà không bị phát hiện.

Vấn đề xuất phát từ cách một số công cụ hợp pháp sử dụng chứng chỉ số được Microsoft phê duyệt nhưng không đảm bảo an toàn. Một nghiên cứu từ công ty bảo mật ESET cho thấy ít nhất bảy nhà cung cấp phần mềm đã sử dụng một thành phần có tên “reloader.efi” để tải mã thực thi trong quá trình khởi động. Do xử lý không đúng cách, thành phần này cho phép bỏ qua các kiểm tra bảo mật của UEFI, từ đó mở đường cho các mã độc chưa ký được thực thi trên hệ thống.

Các nhà cung cấp bị ảnh hưởng bao gồm Howyar Technologies, Greenware, Radix, Sanfong, WASAY, CES, và SignalComputer. Những công ty này đã phát hành bản cập nhật để khắc phục vấn đề, trong khi Microsoft cũng thu hồi các chứng chỉ số liên quan nhằm ngăn chặn kẻ tấn công khai thác lỗ hổng này trong tương lai.

Sự trì hoãn trong việc xử lý và bài học từ lỗ hổng

Điều khiến cộng đồng bảo mật lo ngại hơn cả là thời gian kéo dài hơn bảy tháng trước khi Microsoft phát hành bản vá. ESET đã thông báo cho Microsoft về lỗ hổng từ tháng 7/2024, nhưng mãi đến ngày 14/01/2025, trong đợt cập nhật Patch Tuesday, lỗ hổng mới được xử lý triệt để. Sự trì hoãn này đặt ra câu hỏi về quy trình xử lý các vấn đề bảo mật quan trọng của Microsoft, đặc biệt khi lỗ hổng này liên quan trực tiếp đến các cơ chế bảo vệ cốt lõi của hệ điều hành.

Mặc dù chưa có bằng chứng cho thấy lỗ hổng bị khai thác trong các cuộc tấn công thực tế, việc tồn tại một lỗ hổng nghiêm trọng như vậy trong thời gian dài là điều không thể xem nhẹ. Những cuộc tấn công dựa trên firmware như vậy rất khó phát hiện và thường mang lại hậu quả nghiêm trọng khi chúng xâm nhập được vào hệ thống.

Microsoft nhấn mạnh rằng bản vá CVE-2024-7344 sẽ khôi phục tính toàn vẹn của các quy trình khởi động UEFI, đồng thời ngăn chặn các cuộc tấn công tiềm tàng trong tương lai. Tuy nhiên, bài học lớn nhất từ sự cố này là cần tăng cường quy trình kiểm tra và xử lý các lỗ hổng liên quan đến các thành phần cốt lõi của hệ điều hành.

Người dùng cần làm gì?

Người dùng Windows 11 được khuyến nghị nhanh chóng cập nhật các bản vá bảo mật mới nhất từ Microsoft để bảo vệ hệ thống của mình. Đặc biệt, các bản vá trong đợt cập nhật Patch Tuesday tháng 1/2025 được thiết kế để khắc phục hoàn toàn lỗ hổng này. Bên cạnh đó, việc kiểm tra và cập nhật firmware từ các nhà cung cấp bên thứ ba cũng là bước cần thiết để đảm bảo không có điểm yếu nào bị khai thác.

Vụ việc lần này là một lời nhắc nhở quan trọng về tầm quan trọng của việc duy trì hệ thống luôn được cập nhật, đặc biệt là các bản vá liên quan đến bảo mật. Khi các cuộc tấn công ngày càng tinh vi, chỉ một lỗ hổng nhỏ cũng có thể gây hậu quả nghiêm trọng nếu không được xử lý kịp thời.